General

Este troyano es del tipo ransomware, también es llamado el virus de la policía debido a que el mensaje que bloquea la pantalla del usuario infectado pertenece a dicha organización, por lo general la imagen corresponde con la entidad policial del país del equipo amenazado.

SHA256: 837eaaee10aaf84e173d9754736901ff579455a8f4163b8270af88b07ef393fe

SHA1: 2e1c0370fc4b350d5f8ae4400a1cf706fac384bd

MD5: 30ae49e2bd4b63e643c5a714fbccb3ee

Tamaño: 34.0 KB ( 34816 bytes )

Nombre: Info.Pdf_________________________________________________________...

Tipo: Win32 EXE

Etiquetas: peexe upx

Detecciones: 35 / 47

Fecha de análisis: 2013-07-19

SHA256: 8137de697091be18537bd74e378ddaa56dd6104ffe0ee2d2910bfa513bc0c822

SHA1: e53c66be8e9a3d0f177a867ef5cfeb9891f3a76e

MD5: 7405a23b9bc3cafa0552bcf7f4e62302

Tamaño: 89.0 KB ( 91136 bytes )

Nombre: Info.Pdf_________________________________________________________...

Tipo: Win32 EXE

Detecciones: 12 / 45

Fecha de análisis: 2013-07-25

|

|

Información del archivo en ejecución

|

|

Al ejecutar el troyano se puede ver la siguiente imagen, la cual impide el uso del sistema con todas sus características. |

|

|

Análisis

|

|

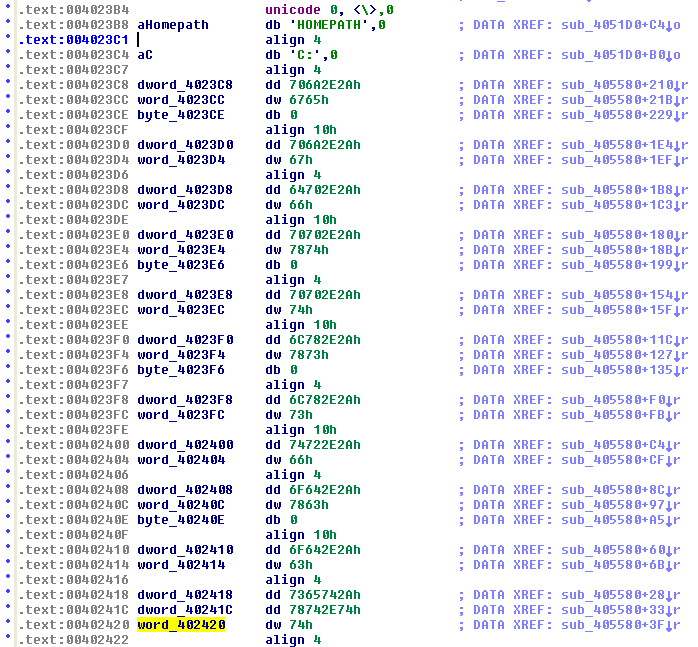

El troyano comienza su ejecución extrayendo las extensiones de los archivos que va a cifrar, la función en la posición 00405580 es la encargada de traer dicha información y ubicarla en memoria para ser usada por la función de cifrado posterior, la siguiente imagen muestra los valores hexadecimales correspondientes a las siguientes extensiones: *.jpeg, *.jpg, *.pdf, *.pptx, *.ppt, *.xlsx, *.xls, *.rtf, *.docx, *.doc, *test.txt |

|

|

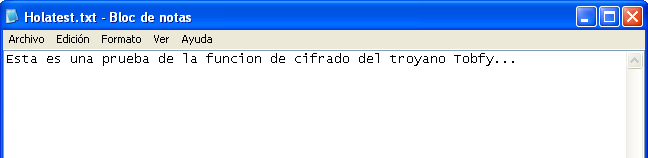

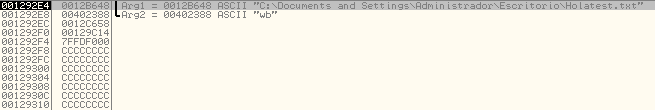

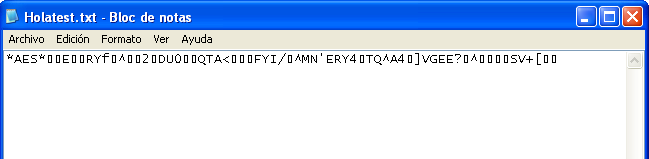

Una vez obtenidas las extensiones de los archivos a cifrar el troyano se encarga de buscar dichos archivos en todas las carpetas del sistema, la siguiente imagen muestra un archivo tomado como ejemplo para ilustrar mejor el proceso.

|

|

|

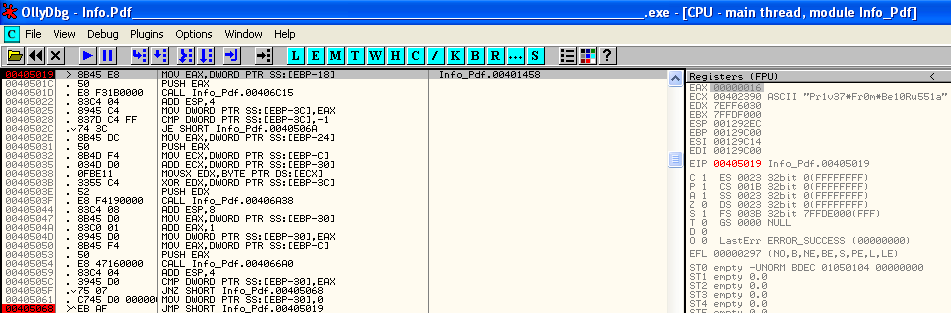

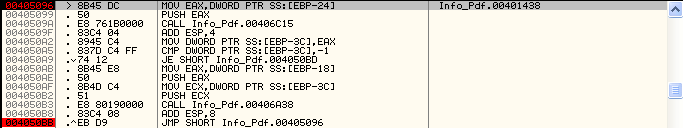

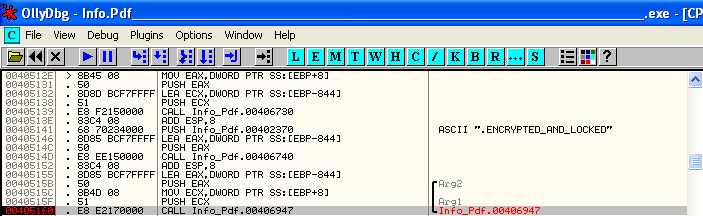

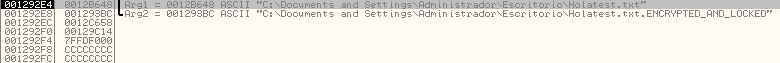

Cuando encuentra un archivo con la extensión indicada procede a cifrar su información, primero compara las primeras letras del archivo con la cadena *AES* de ser así finaliza el proceso de lo contrario procede a leer todo el texto del archivo y cifra cada una de las letras del mismo “XOR” cada una de las letras de la clave: Pr1v37*Fr0m*Be10Ru551a (0040503B) hasta el final del mismo en 00405028 donde finaliza el proceso

|

|

|

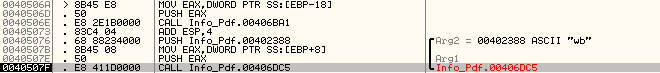

La siguiente función cambia el troyano a modo escritura a través del string “wb”

|

|

|

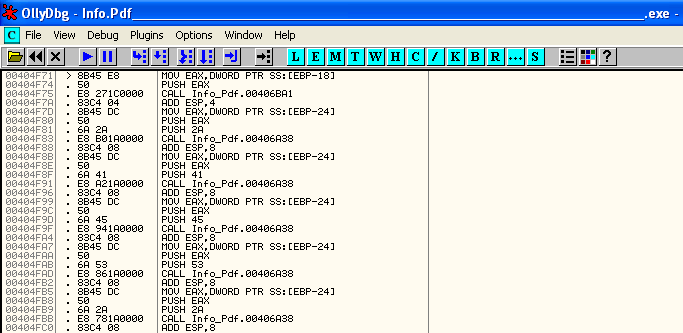

Posteriormente inserta la información cifrada, primero los caracteres *AES* (para confundir a los usuarios) seguido de cada uno de los caracteres cifrados, así sucesivamente hasta que sea el final del archivo (004050A5)

|

|

|

Finalmente pasa a la función encargada de cambiar el nombre del archivo original (0040512E) a uno con la extensión .ENCRYPTED_AND_LOCKED

|

|

|

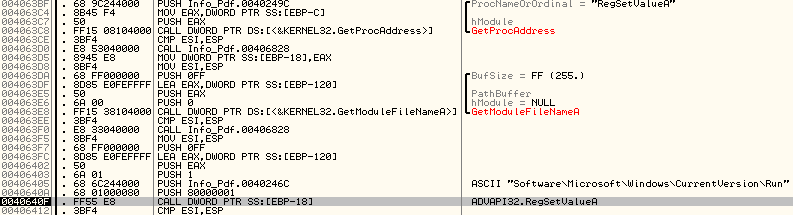

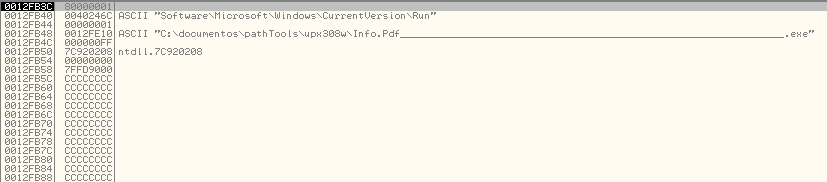

Posteriormente se crea una llave de registro para inicializar el proceso en cada reinicio del sistema (como es habitual).

|

|

|

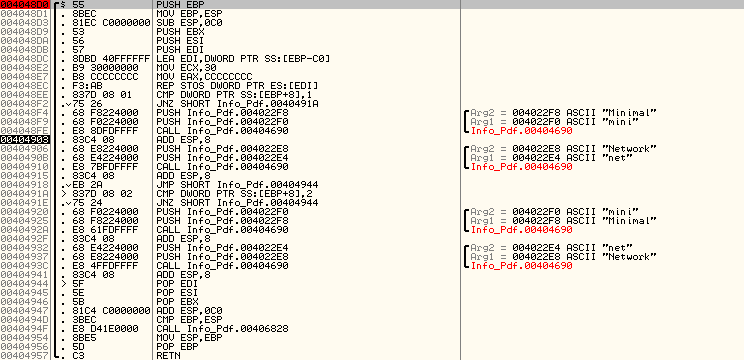

Revisa el tipo de sistema instalado actualmente y dependiendo del resultado copia y elimina las llaves en el registro Minimal a mini y Network a net o viceversa.

|

|

|

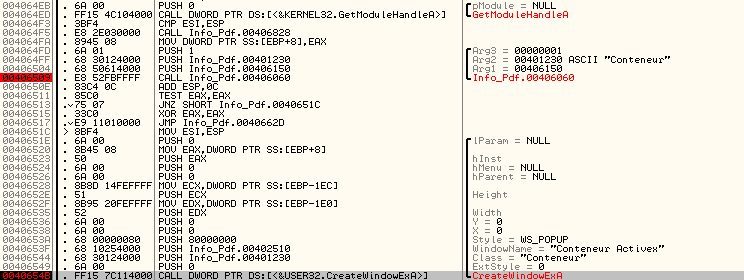

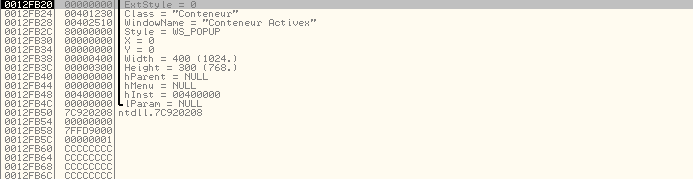

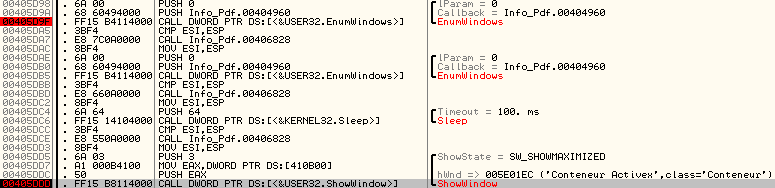

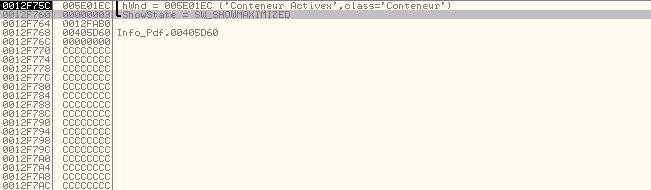

Obtiene control de la pantalla y crea una ventana bajo el nombre “Conteneur Activex” la cual tendrá la imagen que el usuario visualiza en la infección.

|

|

|

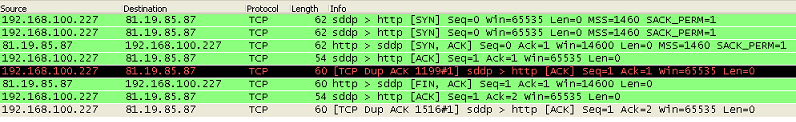

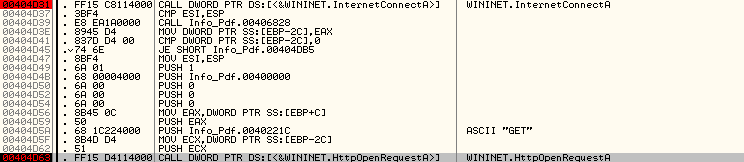

Seguido a esto crea un objeto del tipo socket para probar una conexión con la dirección IP 81.19.85.87

|

|

|

Al revisar la prueba de conexión con la dirección IP, procede a terminar los procesos explorer.exe, cmd.exe, regedit.exe, msconfig.exe y taskmgr.exe para posteriormente mostrar la imagen de bloqueo a través de la función ShowWindow y bloquear el sistema.

|

|

|

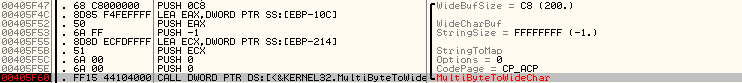

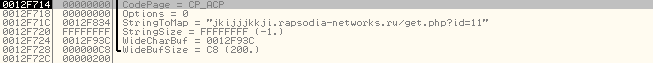

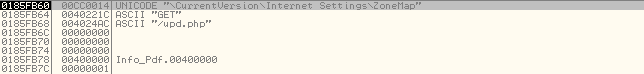

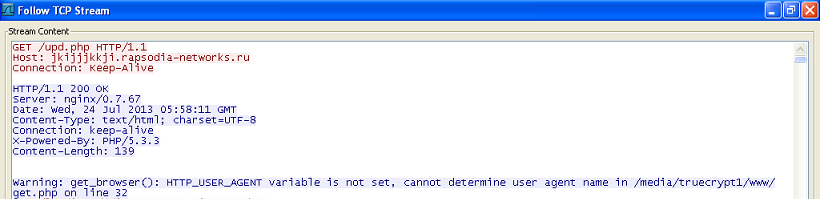

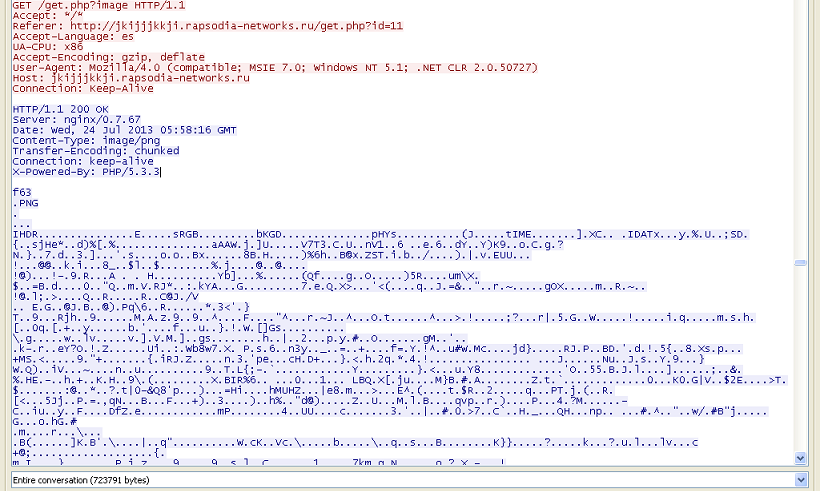

Para mostrar dicha imagen primero reconstruye una dirección web jkijjjkkji.rapsodia-networks.ru/get.php?id=11 desde donde se descarga el contenido de la misma.

|

|

|

Y se descarga el contenido

|

|

|

Descarga

|

|

Descargue los archivos únicamente con motivos de investigación y bajo su propia responsabilidad.

Mosh

@nyxbone

|