General

Este troyano es del tipo ransomware, también es llamado el virus de la policía debido a que el mensaje que bloquea la pantalla del usuario infectado pertenece a dicha organización, por lo general la imagen corresponde con la entidad policial del país del equipo amenazado.

SHA256: 8b70002e8911bfbe43e6acb54cfa27765f64fed1df0cf152e40549455a10b1e5

SHA1: cc1fed5339ca80fa44cfa599ba878dc80db7c384

MD5: 7956cefa23cb236399c9a94cfdf9ceae

Tamaño: 188.0 KB ( 192512 bytes )

Nombre: 7956CEFA23CB236399C9A94CFDF9CEAE.exe

Tipo: Win32 EXE

Detecciones: 28 / 47

Fecha de análisis: 2013-06-28

SHA256: a55883a54c0a35d29129165ff5899f111d5a9377118707d506894b353d12e9ad

SHA1: 89e742de30c5daba46daaef47fb7243124524a27

MD5: 22bf4c6a5b91dec3e2e843d082d237df

Tamaño: 66.5 KB ( 68096 bytes )

Nombre: unpacked.exe

Tipo: Win32 EXE

Detecciones: 3 / 47

Fecha de análisis: 2013-06-28

Fortinet W32/Harasom.A1!tr

Ikarus Trojan-Spy.Win32.Ranbyus

Symantec WS.Reputation.1

|

|

Información del archivo en ejecución

|

|

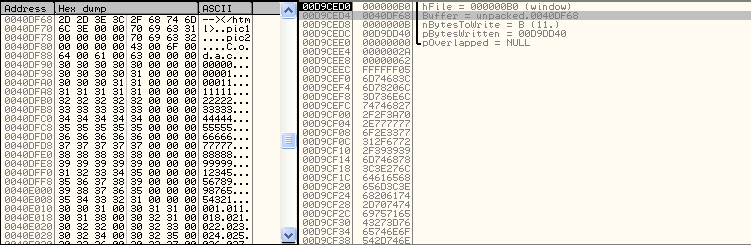

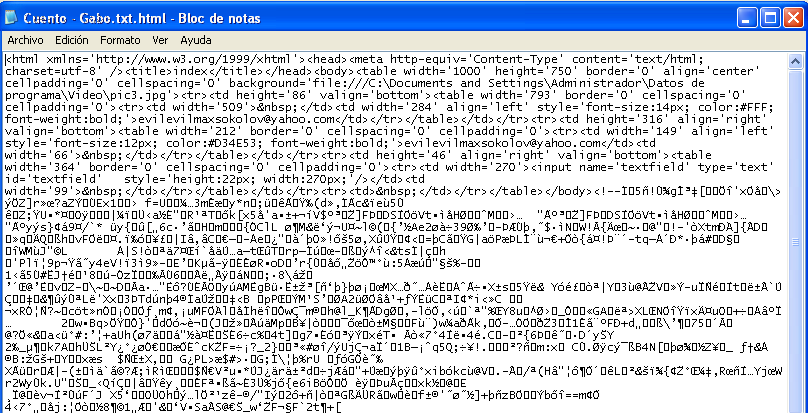

Al ejecutar el troyano se puede ver la siguiente imagen, la cual impide el uso del sistema con todas sus características.

|

|

|

Análisis

|

|

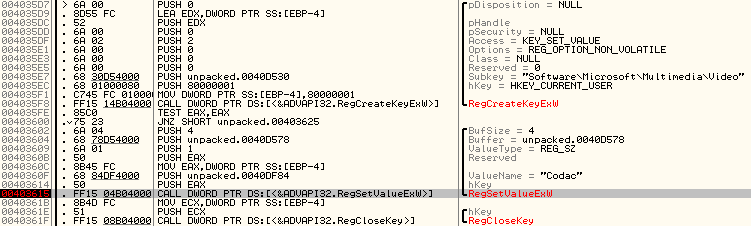

Se crean 3 llaves (Codac/Done/Step) en el registro de Windows en la ruta:

HKCU\Software\Microsoft\Multimedia\Video |

|

|

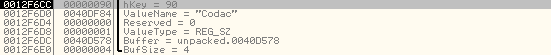

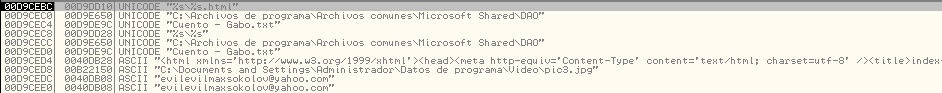

Posteriormente se crea una carpeta con el nombre Video en la ruta C:\Documents and Settings\Administrador\Datos de programa, la cual servirá para almacenar las imágenes que serán desplegadas en pantalla al momento del bloqueo: pic1.jpg, pic2.jpg y pic3.jpg.

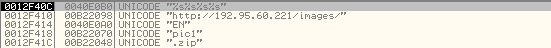

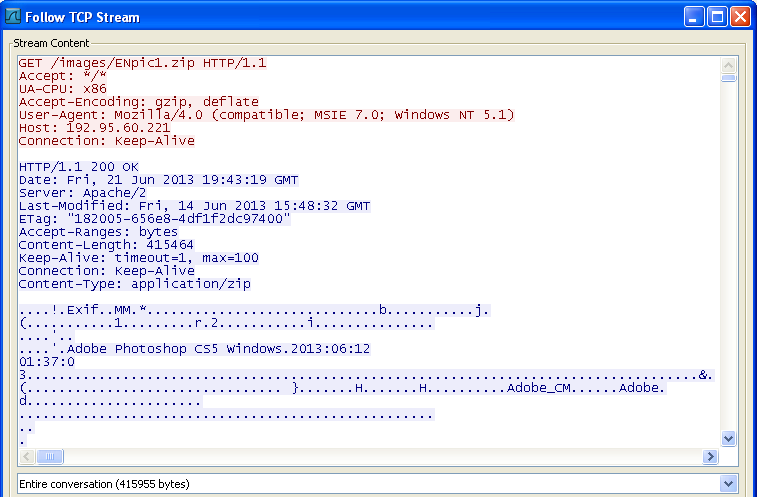

Estas imágenes son descargadas desde la dirección IP: 192.95.60.221 con el nombre ENpic1.zip (2 y 3) y almacenada con el nombre pic1.jpg (2 y 3)

|

|

|

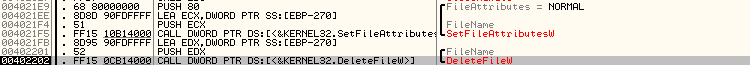

Después de descargar las imágenes se revisan cada una de las unidades de disco en el sistema en busca de cierto tipo de archivos, los cuales una vez encontrados son cifrados y eliminados del equipo.

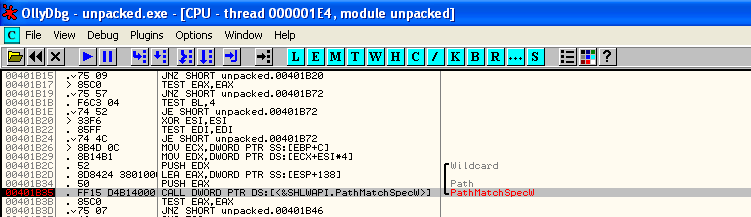

Por medio de la función PathMatchSpecW se revisa la extensión del archivo analizado en ese momento, si concuerda con alguna de las extensiones de la lista se continua con el proceso de cifrado.

|

|

|

La lista de extensiones a buscar es la siguiente

|

|

|

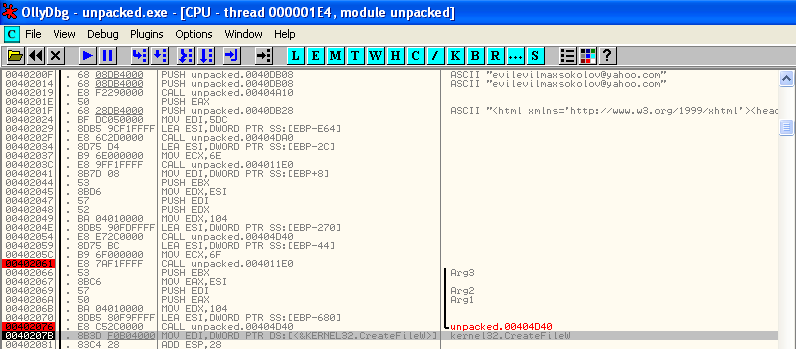

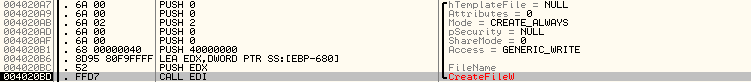

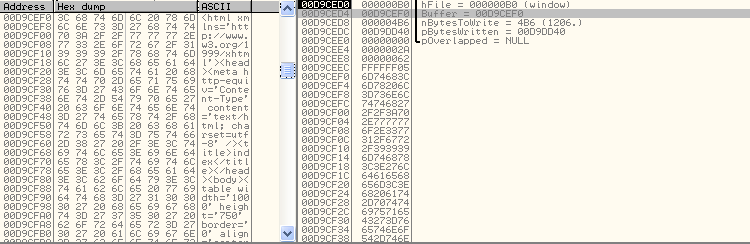

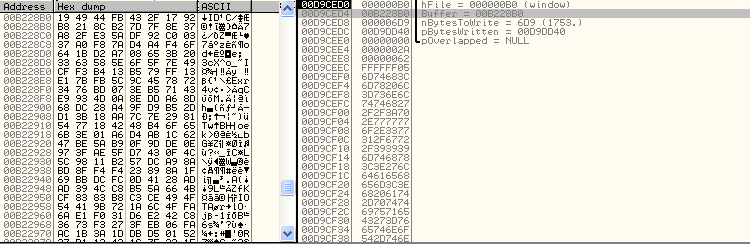

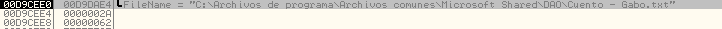

Antes de cifrar el archivo se obtienen los datos del mismo (ruta y nombre) para crear un archivo nuevo pero con extensión .html este archivo es una réplica de la imagen que se muestra como bloqueo en la pantalla.

Como se puede ver en este caso la información para desbloquear el equipo es enviada al correo evilevilmaxsokolov@yahoo.com a través del servidor SMTP de Yahoo.

|

|

|

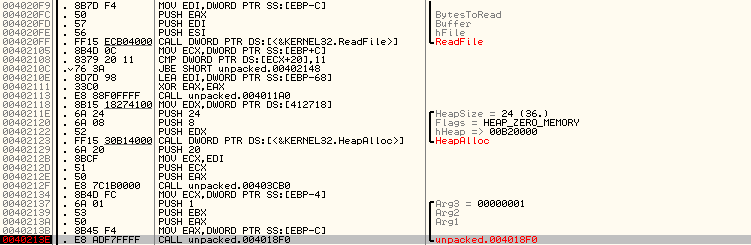

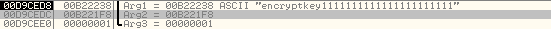

Seguido a esto se lee el contenido del archivo y se envía a la función que lo cifra, uno de los argumentos de dicha función es la llave encryptkey1111111111111111111111

|

|

|

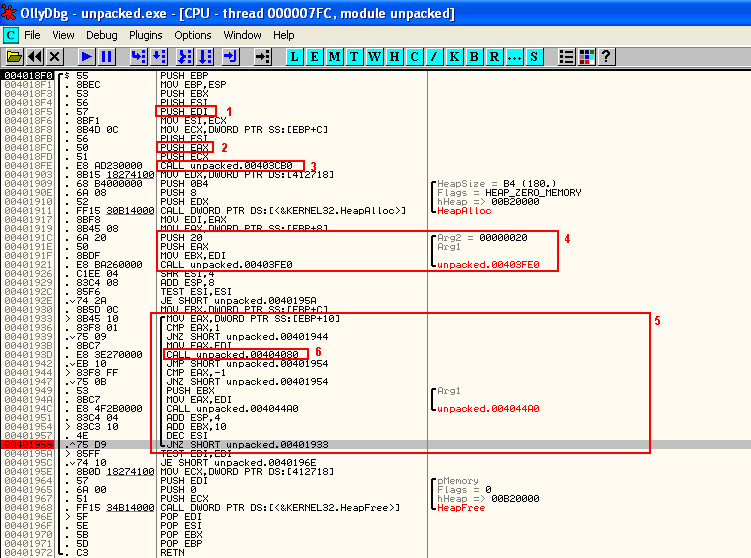

Dentro de la función se puede ver como se manipulan: la llave nombrada anteriormente (1) y el contenido del archivo (2), en (3) el contenido del archivo es enviado a un buffer para manipular los datos, en el paso (4) se modifica la llave mediante funciones XOR (en este paso tengo algunas dudas, cualquier ayuda para aclarar dicha modificación es de gran aprecio) y posteriormente se entra al ciclo (5) que toma pedazos de 10 bytes del buffer que contiene la información y se envía a la función (6) la cual cifra el contenido con la ayuda de la llave modificada.

|

|

|

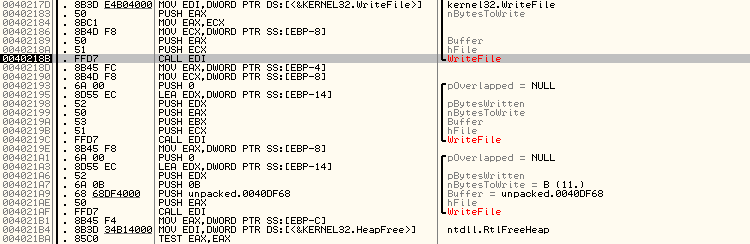

Finalmente se realizar 3 llamados a la función del API de Windows WriteFile para escribir la información en el archivo final .html.

|

|

|

Se elimina el archivo .txt original

|

|

|

Descarga

|

|

Descargue los archivos únicamente con motivos de investigación y bajo su propia responsabilidad.

Mosh

@nyxbone

|