General

Este tipo de troyano cifra todos los archivos de la maquina infectada con el algoritmo RSA de modo que el equipo quede prácticamente inutilizable. Para descifrar los archivos se requiere del pago de 120$, y del envío de un número serial a una cuenta de correo especificada.

MD5: b14c45c1792038fd69b5c75e604242a3

SHA256: e9ffda70e3ab71ee9d165abec8f2c7c52a139b71666f209d2eaf0c704569d3b1

SHA1: 54ab323053f1138e5ccaa8f8afaa38cabca9491f

Tamaño: 10.5 KB ( 10752 bytes )

Nombre: 54ab323053f1138e5ccaa8f8afaa38cabca9491f

Tipo: Win32 EXE

Etiquetas: peexe upx

Detecciones: 39 / 45

Fecha de análisis: 2013-03-14 14:55:27 UTC

VT: https://www.virustotal.com/es/file/e9ffda70e3ab71ee9d165abec8f2c7c52a139b71666f209d2eaf0c704569d3b1/analysis/

|

|

Información del archivo en ejecución

|

|

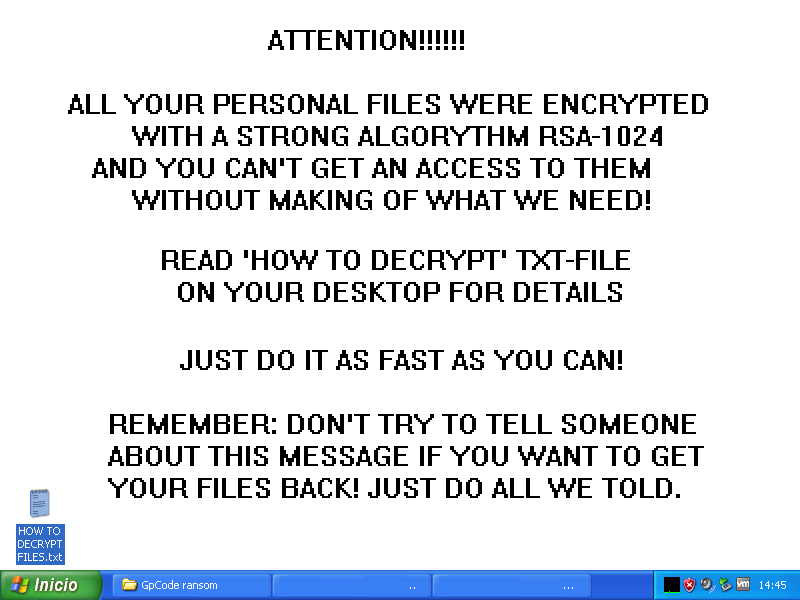

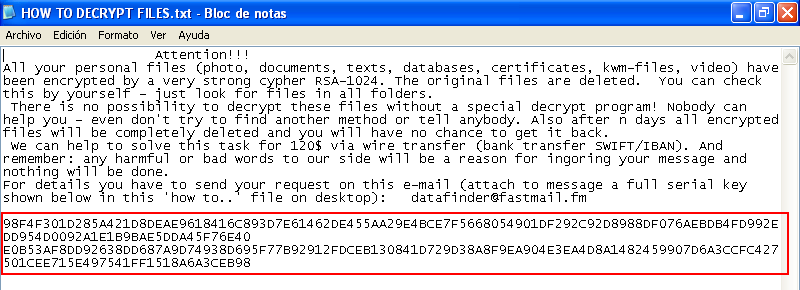

Al ejecutar el troyano se modifica la imagen de fondo del escritorio de Windows donde se informa al usuario de la situación comprometida de la maquina y lo obliga a leer el archivo HOW TO DECRYPT FILES.txt

|

|

|

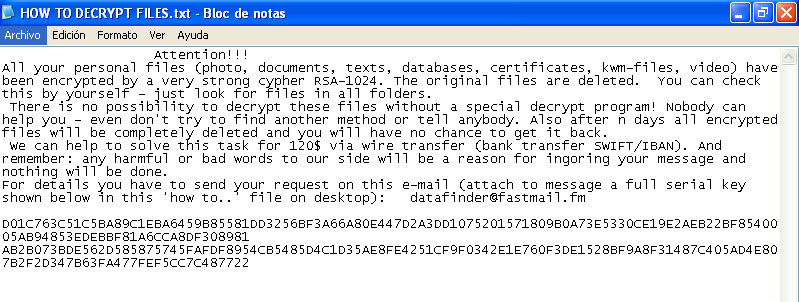

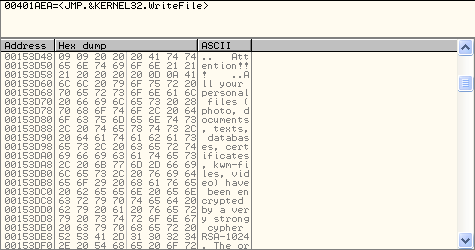

Al examinar el contenido del archivo txt se incita al usuario a pagar una suma de dinero (120$) enviando un código al correo datafinder(at)fastmail.fm

|

|

|

Al revisar el contenido de las carpetas se puede observar que todos los archivos fueron modificados.

|

|

Análisis del funcionamiento

|

|

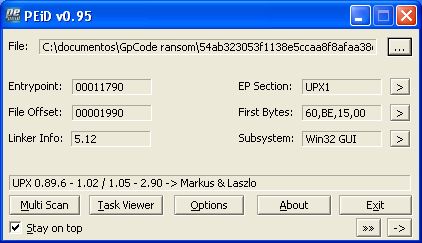

Al revisar en detalle el troyano encontré que este está empaquetado con UPX

|

|

|

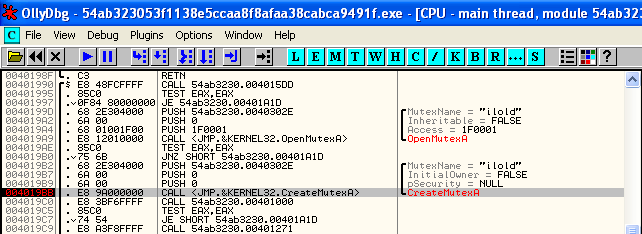

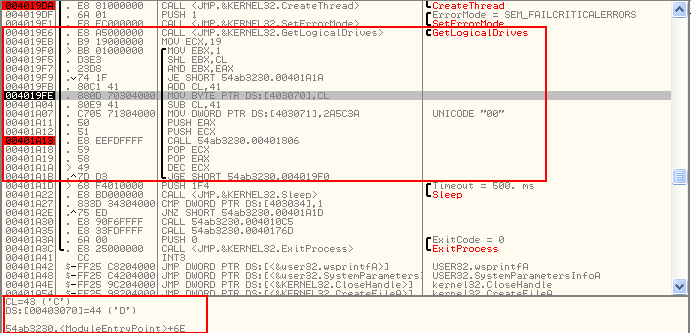

Al desempaquetar el archivo y revisar su funcionamiento con OllyDbg se encontraron algunas funciones interesantes

Se crea un mutex con el nombre ilold para evitar que se ejecute más de una vez en memoria

|

|

|

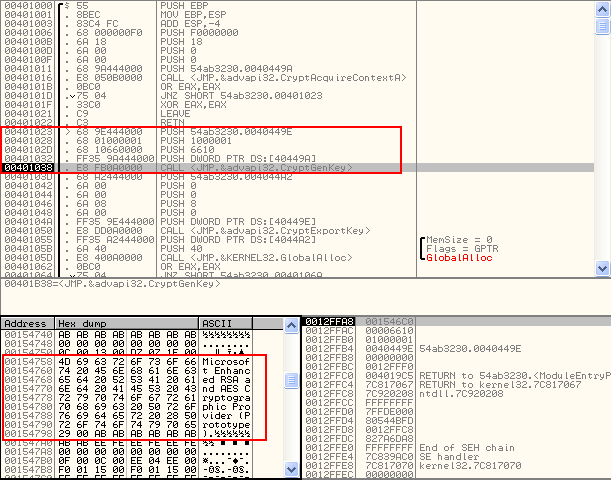

Posteriormente se ejecuta la función en la posición 0x00401000 la cual crea la llave RSA que será usada para cifrar los archivos

|

|

|

Se genera una llave con un cryptographic service provider (CSP): Microsoft Enhanced RSA and AES Cryptographic Provider.

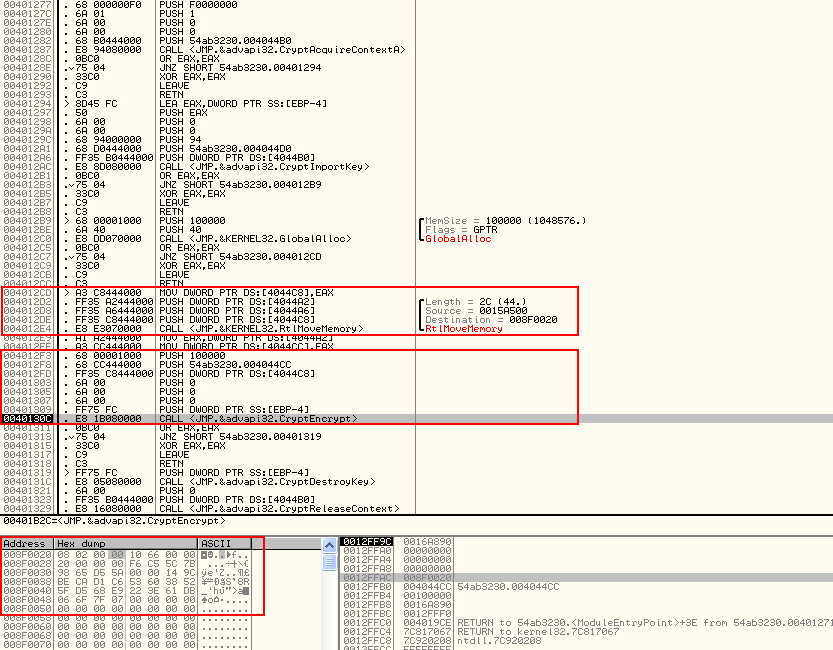

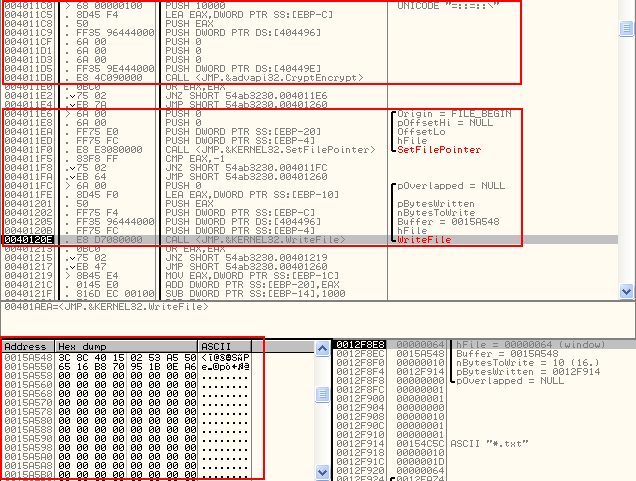

En la siguiente función en la posición 0x00401271 se importa la llave creada en la función anterior y se cifra por medio de la función CryptEncrypt.

|

|

|

Quedando como resultado:

|

|

|

Ya habiendo creado la llave para cifrar los archivos procede a crear un Thread para buscar todos los archivos en todas las unidades de disco posibles en el equipo a través de un ciclo. En el caso del equipo de prueba solo existe una unidad C:

|

|

|

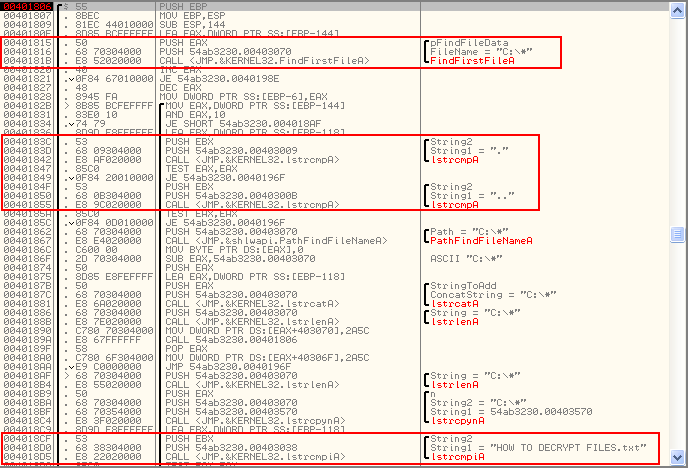

Una vez obtenida una unidad valida procede a buscar todos los archivos en todas las carpetas comparando al final que no sea el archivo HOW TO DECRYPT FILES.txt de modo que este pueda ser visualizado por el usuario victima.

|

|

|

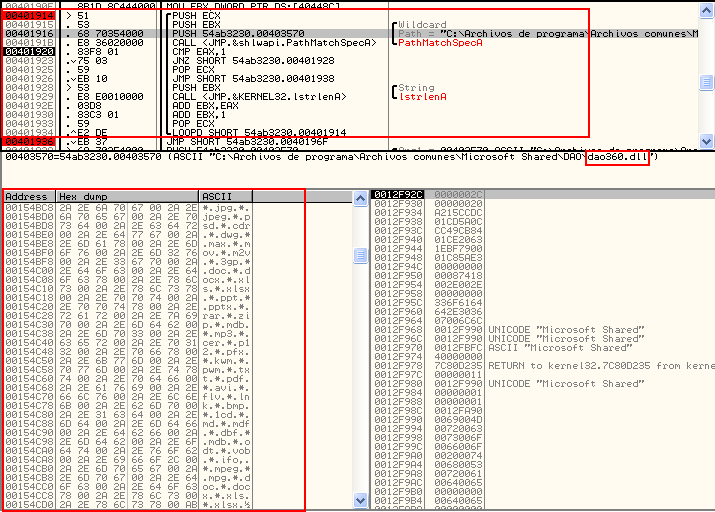

Al encontrar un archivo entra en un ciclo el cual permite comparar la extensión del mismo con una lista predefinida de extensiones con el fin de determinar si modifica su contenido o no.

|

|

|

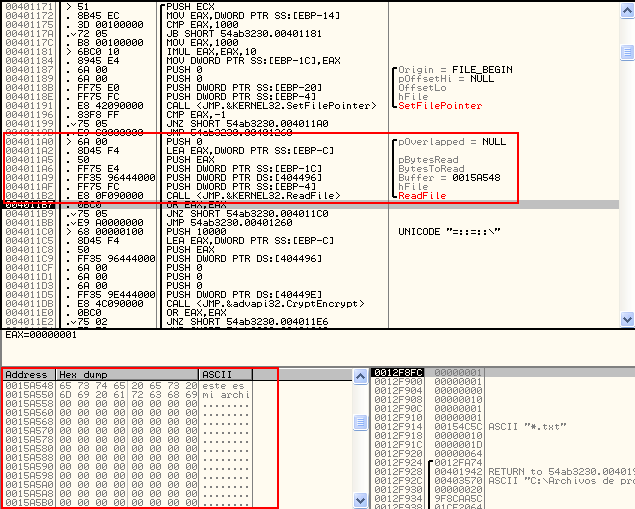

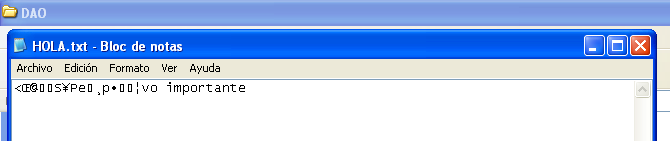

Cuando encuentra un archivo valido dentro de la lista de opciones procede a leer su contenido, en este caso el archivo de prueba se llama HOLA.txt con el contenido “este es mi archivo importante”

|

|

|

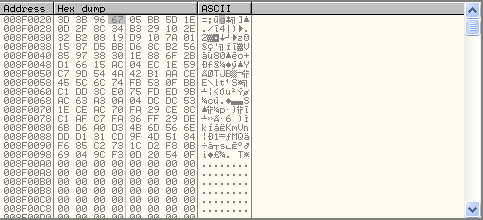

Seguido a esto, cifra los bytes leídos y sobrescribe los mismos bytes del archivo con los caracteres recién cifrados

|

|

|

Este proceso se realiza repetidamente hasta cifrar todo el contenido del archivo y todos los archivos del sistema.

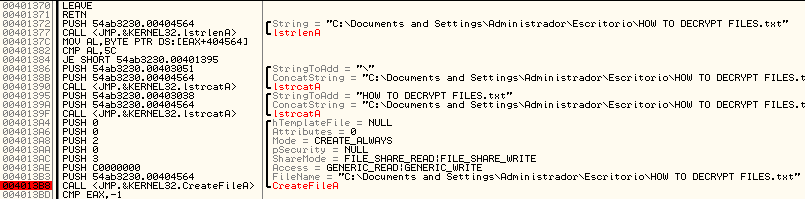

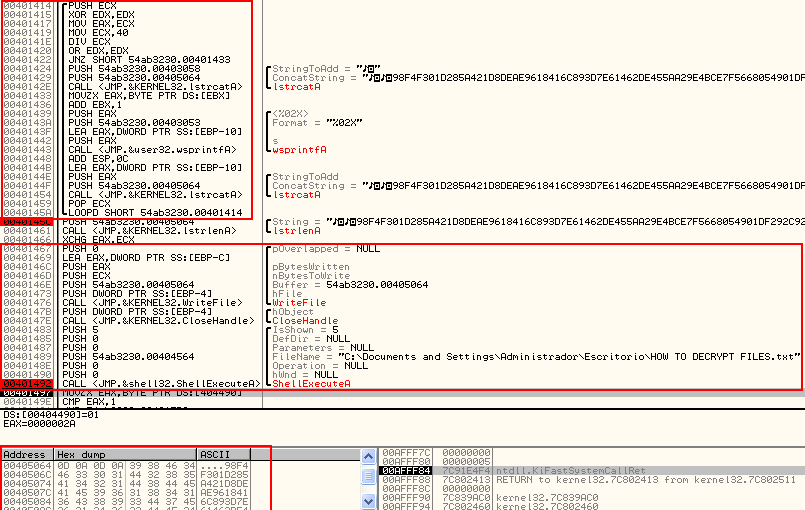

Posteriormente continúa con la creación del archivo HOW TO DECRYPT FILES.txt y lo muestra en pantalla.

|

|

|

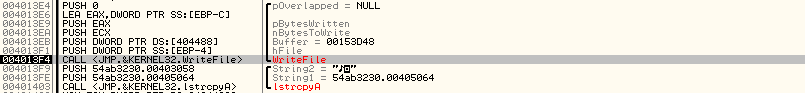

En el siguiente ciclo crea el serial que requiere sea enviado al correo para descifrar los archivos.

|

|

|

Enlaces

|

Trojan:Win32/Ransom.CY

TROJ_RANSOM.SMWQ

|